Simulado CEMIG-TELECOM de Matérias Diversas para Cargos diversos | CONCURSO

SIMULADO CEMIG-TELECOM DE MATÉRIAS DIVERSAS PARA CARGOS DIVERSOS

INSTRUÇÕES DO SIMULADO

OBJETIVOS

Aprimorar os conhecimentos adquiridos durante os seus estudos, de forma a avaliar a sua aprendizagem, utilizando para isso as metodologias e critérios idênticos aos maiores e melhores Concurso do País, através de simulados para Concurso, provas e questões de Concurso.

PÚBLICO ALVO DO SIMULADO

Alunos/Concursando que almejam sua aprovação no Concurso CEMIG-TELECOM.

SOBRE AS QUESTÕES DO SIMULADO

Este simulado contém questões da CEMIG-TELECOM que foi organizado pela bancas diversas. Estas questões são de Matérias Diversas, contendo os assuntos de Assuntos Diversos que foram extraídas dos Concurso anteriores CEMIG-TELECOM, portanto este simulado contém os gabaritos oficiais.

ESTATÍSTICA DO SIMULADO

O Simulado CEMIG-TELECOM de Matérias Diversas para Cargos diversos contém um total de 20 questões de Concurso com um tempo estimado de 60 minutos para sua realização. Os assuntos abordados são de Matérias Diversas, Assuntos Diversos para que você possa realmente simular como estão seus conhecimento no Concurso CEMIG-TELECOM.

RANKING DO SIMULADO

Realize este simulado até o seu final e ao conclui-lo você verá as questões que errou e acertou, seus possíveis comentários e ainda poderá ver seu DESEMPENHO perante ao dos seus CONCORRENTES no Concurso CEMIG-TELECOM. Venha participar deste Ranking e saia na frente de todos. Veja sua nota e sua colocação no RANKING e saiba se esta preparado para conseguir sua aprovação.

CARGO DO SIMULADO

Este simulado contém questões para o cargo de Cargos diversos. Se você esta estudando para ser aprovado para Cargos diversos não deixe de realizar este simulado e outros disponíveis no portal.

COMO REALIZAR O SIMULADO CEMIG-TELECOM

Para realizar o simulado CEMIG-TELECOM você deve realizar seu cadastro grátis e depois escolher as alternativas que julgar correta. No final do simulado CEMIG-TELECOM você verá as questões que errou e acertou.

Bons Estudos! Simulado para CEMIG-TELECOM é aqui!

- #172891

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 1 -

Variabilidade na invariabilidade

Uma pergunta que se poderia fazer é a seguinte: se discursos de natureza muito diferente utilizam-se dos mesmos elementos semânticos, como, por exemplo, liberdade, felicidade, justiça, de que maneira se pode distingui-los?

É preciso estabelecer uma diferença entre um nível profundo e um nível de superfície. Por exemplo, numa história de fadas, o príncipe necessita sempre de um objeto mágico para vencer seu oponente e ficar com a princesa. Numa história, é um anel mágico; noutra, é uma espada mágica e assim por diante. Os elementos semânticos que aparecem na superfície (um objeto mágico determinado) são variações que concretizam um elemento semântico invariante, mais abstrato e mais profundo, o poder-vencer.

A liberdade pode ser concretizada, por exemplo, como "evasão espacial" (ida para uma ilha no Pacífico Sul, ida para um lugar perdido na floresta amazônica) ou como ''evasão temporal" (volta à infância). O discurso de muitos poetas românticos concretiza assim a liberdade. No entanto, a liberdade poderia ainda aparecer na superfície como “direito à diferença, à singularidade" (observe-se o discurso de certas minorias) ou como "não-exploração", que poderia ser a forma de um partido operário entender a liberdade.

Analisando, cuidadosamente, a maneira como um elemento semântico da estrutura profunda se concretiza, não vamos confundir dois ou três discursos distintos só porque todos eles falam em liberdade. É importante verificar em cada um deles o que é que "liberdade" significa, isto é, como é que ela é concretizada.

Cada um dos níveis não tem apenas uma semântica, tem também uma sintaxe própria. Não interessa, porém, neste trabalho, expor todos os elementos da sintaxe do nível profundo e do nível superficial, pois estamos fazendo todas essas distinções com a finalidade de precisar o nível em que a linguagem sofre determinações sociais.

Podemos agora determinar com maior precisão o componente da linguagem em que percebemos com toda a nitidez a determinação ideológica. Dissemos anteriormente que era a semântica discursiva que mostrava, com clareza, uma maneira de ver o mundo de uma dada sociedade numa determinada época. Isso, a nosso ver, está correto, pois não é indistinto falar da "liberdade" ou da "ordem", da "riqueza" ou do "amor ao próximo". No entanto, estudar as coerções ideológicas só com os elementos da estrutura profunda pode, como já mostramos, falsear a análise. É no nível superficial, isto é, na concretização dos elementos semânticos da estrutura profunda, que se revelam, com plenitude, as determinações ideológicas. Os discursos que consideram a liberdade como "direito à diferença" ou como "não-exploração da força de trabalho'' pertencem a universos ideológicos distintos .

Além disso, dois discursos podem trabalhar com os mesmos elementos semânticos e revelar duas visões de mundo completamente diferentes, porque o falante pode dar valores distintos aos elementos semânticos que utiliza. Alguns são considerados eufóricos, isto é, são valorizados positivamente; outros, disfóricos, ou seja, são valorizados negativamente. O conto A gata borralheira e o romance Justine, do Marquês de Sade, colocam em jogo praticamente as mesmas oposições semânticas: submissão, humildade, amor ao próximo, bondade vs. prepotência, orgulho, maldade, cinismo. No primeiro dos textos, são eufóricas as virtudes da submissão e da humildade, que são recompensadas, e disfóricos o orgulho e a prepotência, que são castigados. No segundo texto, eufóricos são os elementos valorizados negativamente no primeiro texto e disfóricos, os valorizados positivamente.

FIORIN, José Luiz. Linguagem e Ideologia. São Paulo: Ática, 2007.

“Analisando, cuidadosamente, a maneira como um elemento semântico da estrutura profunda se concretiza, não vamos confundir dois ou três discursos distintos só porque todos eles falam em liberdade. É importante verificar em cada um deles o que é que "liberdade" significa, isto é, como é que ela é concretizada.” Esse excerto pode ser sintetizado pelo enunciado:

- a) Não há sentidos fixos que devem ser extraídos dos textos.

- b) O texto é um produto separável da sua exterioridade.

- c) O texto é uma unidade semântica fechada em si mesma.

- d) Os discursos não interferem na materialidade dos textos.

- #172892

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 2 -

Os itens a seguir referem-se aos equipamentos de conexão à rede: I. A diferença entre Switches e Roteadores é a capacidade que os roteadores possuem de implementar QoS e os Switches não possuem esta capacidade. II. Switches gerenciáveis fazem conexões entre nós da LAN e não com a WAN, enquanto os roteadores fazem conexão entre nós da LAN e da WAN. Porém, ambos são capazes de implementar recursos como redes Virtuais(VLAN). III.Uma rede virtual privada(VPN) somente é possível de ser implementada através de um roteador. Analise os itens acima e marque a alternativa CORRETA:

- a) Somente os itens I e II estão corretos.

- b) Somente os itens II e III estão corretos

- c) Somente os itens I e III estão corretos.

- d) Todos os itens estão corretos.

- #172893

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 3 -

"Em cada floresta, há pelo menos cinco funções do mestre de operações que são atribuídas a um ou mais controladores de domínio." Fonte: http://technet.microsoft.com/p... funções de Mestre de Operações em uma floresta do Active Directory (FSMO - Flexible Single Master Operator) podem ser hospedadas apenas por controladores de domínio, sendo divididas em dois grupos (Floresta e Domínio). As FSMO existentes em um ambiente de Active Directory são:

I. Domain Naming Master (Mestre de Nomeação de Domínio); II. Infrastructure Master (Mestre de Infraestrutura); III. PDC Emulator (Mestre de Emulador de Controlador de Domínio Primário); IV. RID Master (Mestre de Identificador Relativo); V. Schema Master (Mestre de Esquema).

Quais FSMO devem ser exclusivas (possuir apenas um) em toda a floresta?

- a) I e II, apenas.

- b) I e V, apenas.

- c) II e V, apenas.

- d) III, IV e V, apenas.

- #172894

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 4 -

A norma 27002:2013 – Tecnologia da informação — Técnicas de segurança — Código de prática para controles de segurança da informação– assim se descreve em seu objetivo: “Esta Norma fornece diretrizes para práticas de gestão de segurança da informação e normas de segurança da informação para as organizações, incluindo a seleção, a implementação e o gerenciamento de controles, levando em consideração os ambientes de risco da segurança da informação da organização” (ABNT - Associação Brasileira de Normas Técnicas, 2013)

Baseado na norma ISO 27002, assinale a alternativa CORRETA:

- a) A norma referida apresenta como fatores críticos para sucesso de implementação a política de segurança, abordagem e estrutura da segurança consistente com a cultura organizacional, comprometimento de todos os níveis gerenciais, um bom entendimento dos requisitos de segurança da informação e estabelecimento de um eficiente processo de gestão de incidentes de segurança da informação.

- b) Dá-se o nome de ativos de informação a tudo que tenha valor financeiro no contexto da organização. Além de base de dados, arquivos e contratos, citam-se como exemplo, aplicativos, sistemas, ferramentas de desenvolvimento e utilitários.

- c) Um incidente de segurança da informação é indicado por um simples ou por uma série de eventos de segurança da informação indesejados ou inesperados, que demostrem qualquer probabilidade de comprometer as operações do negócio e ameaçar a segurança da informação.

- d) Ao conjunto de práticas operacionais de uma organização com objetivo de prover uma orientação e apoio à segurança da informação de acordo com os requisitos de negócio, as leis e regulamentos pertinentes e especificações técnicas e procedimentais, é dado o nome de política de segurança.

- #172895

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 5 -

Um administrador realizou as seguintes configurações de DNS (Domain Name System) no arquivo de zona do domínio "exemplo.com":

Após realizar as configurações, o servidor de e-mail não está recebendo nenhuma conexão SMTP (Simple Mail Transfer Protocol) e, consequentemente, os usuários não recebem e-mails. Qual o problema de configuração que está inviabilizando o recebimento de e-mails?

- a) Não há um registro de recurso do tipo A para o FQDN (Fully Qualified Domain Name) informado no registro MX.

- b) Apenas esses registros não são suficientes para permitir o recebimento de e-mails

- c) O administrador deve aguardar 400 minutos para possibilitar que as atualizações sejam replicadas aos demais servidores de e-mail na Internet.

- d) Para permitir o recebimento de e-mails, será necessário criar registros do tipo A para hostnames, como "imap.exemplo.com" e "smtp.exemplo.com".

- #172896

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 6 -

O PMBOK (Project Management Body of Knowledge) é um guia contendo um conjunto de práticas para a gestão de projetos, que apresenta cinco grupos de processos e nove áreas de conhecimento. Dentre as áreas de conhecimento, destacar-se: I. Aquisições II. Escopo III. Integração IV. Planejamento V. Stakeholders Quais alternativas fazem parte das nove áreas de conhecimento, conforme o PMBOK?

- a) I e II, apenas.

- b) I, II e III, apenas.

- c) II, III e V, apenas.

- d) II, III, IV e V, apenas.

- #172897

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 7 -

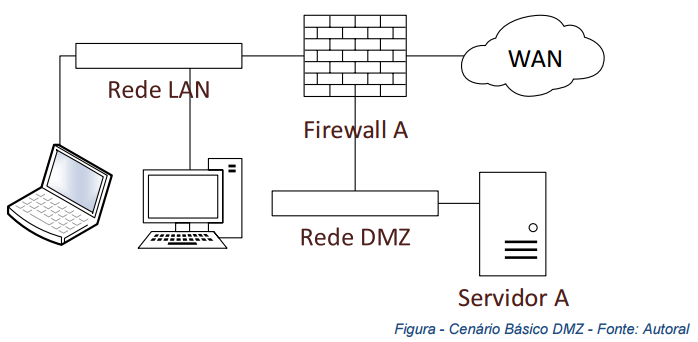

A figura ilustra um cenário tradicional para arranjo logico de um perímetro com DMZ (Zona Desmilitarizada). Baseando-se no conceito de perímetro de segurança logico, DMZ e das funcionalidades dos mecanismos de segurança exigidos e disponíveis, assinale a assertiva verdadeira:

- a) Por apresentar apenas um serviço, que está disponível na DMZ, basta adicionarmos regra de bloqueio na CHAIN INPUT referente as portas não utilizadas pelo serviço que protegermos nosso perímetro de segurança.

- b) Com objetivo de aliviar a sobrecarga de processamento do firewall, podemos implementar apenas regras básicas de NAT PREROUTING e instalar na máquina do serviço DMZ um IPS de bloqueio automático (intrusion prevent system).

- c) Criando diretrizes de segurança ou GPO que impossibilitem o uso de mídias externas, download de arquivos de serviços que não tenham detectores de malwares e instalação de programas nas maquinas, podemos limitar o uso de antivírus apenas para inspecionar o trafego do firewall, os serviços de armazenamento de arquivo (file server) e as maquinas moveis (notebooks, netbooks, etc).

- d) Ao migrarmos a rede para o padrão IPV6, faz-se desnecessário o uso de um firewall em modo STATEFULL e o perímetro da DMZ, uma vez que o IPSEC é nativo ao IPV6.

- #172898

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 8 -

No contexto de Orientação a Objetos, analise as afirmativas seguintes: I. Dá-se o nome de “polimorfismo” à habilidade de diferentes instâncias, de classes diferentes, responderem à mesma mensagem de maneira diferente. II. O objetivo da criação de uma classe concreta é encapsular outra classe com comportamento comum. III. Os métodos de instância podem ser acessados pela classe ou pela instância, e os métodos de classe podem ser acessados somente pela instância. É CORRETO apenas o que se afirma em

- a) I.

- b) II.

- c) I e II.

- d) II e III.

- #172899

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 9 -

O gráfico estatístico da CERT.br (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil) aponta uma queda no número de incidentes reportado em 2013 se comparado a 2012, mesmo com o crescimento de usuários e acesso a sites e serviços. Grande parte dessa queda atribui-se à qualidade do serviço, que estão apresentando menor número de vulnerabilidade e ao crescente treinamento dos usuários de internet. Entretanto, a segurança de perímetro ainda continua a ser um dos itens mais delicados na análise de um ambiente computacional corporativo. Baseando-se no conceito de perímetro de segurança lógico e das funcionalidades dos mecanismos de segurança exigidos e disponíveis, assinale a alternativa CORRETA:

- a) Os firewalls em modo statefull são indicados para aplicações em borda ou Edge, pois, por serem capazes de analisarem o estado da conexão e suas marcações, podem filtrar aplicações e ataques com mais eficácia.

- b) Para proteções de barreiras com altas taxas de transmissões, os IDS (intrusion detection system) são mais indicados que o IPS (intrusion prevent system), pois podem monitorar a conexão ou as conexões em modo paralelo, evitando “gargalos” na rede.

- c) Em uma rede com apenas uma conexão à rede WAN, é possível contornar grande parte dos incidentes e ataques a borda apenas instalando um serviço de proxy nesta conexão. Sendo ele filtro de aplicação, restringimos grande parte das vulnerabilidades externas.

- d) A grande vantagem de implementar firewalls em modo stateless é que, por serem capazes de analisar as informações contidas no pacote, eles suprimem a demanda de ferramentais antispam ou ferramentas antispyware, pois são facilmente detectados, pois utilizam portas de comunicação padrão.

- #172900

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 10 -

Em relação ao tema virtualização, analise as seguintes afirmativas: I. A virtualização total utiliza conversão binária para executar as instruções privilegiadas no Hardware (chamadas do sistema operacional convidado) e execução direta no Hardware para executar as instruções não privilegiadas (requisições das aplicações no nível de usuário). II. A paravirtualização pode oferecer maior desempenho que a virtualização total, modificando o kernel do sistema operacional convidado para executar as instruções privilegiadas através do VMM (Virtual Machine Monitor - também conhecido como Hypervisor), diminuindo a sobrecarga causada pela conversão binária. Quais afirmativas estão corretas?

- a) I

- b) I e II

- c) II

- d) Nenhuma das alternativas.

- #172901

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 11 -

Uma multinacional possui quatro unidades interligadas com sua matriz central. As rotas são recebidas de forma nãosumarizada pelos protocolos de roteamento. Entretanto, foi pedido a você que utilizasse também uma rota sumarizada de super-rede para representar as quatro-subredes na tabela de roteamento utilizando uma única entrada estática. Com base no cenário, marque a alternativa que mostra CORRETAMENTE o endereço de rede e a máscara de subrede para a rota sumarizada que se deseja.

- a) 172.16.0.0 / 255.255.252.0

- b) 172.16.0.0 / 255.255.240.0

- c) 172.16.0.0 / 255.255.248.0

- d) 172.16.0.0 /255.255.0.0

- #172902

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 12 -

Ao configurar o roteador de uma empresa, foi pedido à equipe de TI que o redirecionamento de portas fosse corretamente implementado para liberar o acesso de fora para dentro aos serviços RDP (Remote Desktop) e ao servidor HTTP/HTTPS. Todos esses serviços estarão acessíveis em uma mesma máquina da rede interna, no caso o servidor SRV01 que possui o endereço IP 192.168.33.1. Foi requisitado explicitamente que não se utilizasse do recurso de zona desmilitarizada do roteador e sim apenas do port forwarding. Sabendo das necessidades da empresa ,assinale a alternativa que apresenta CORRETAMENTE o que deverá ser feito no roteador.

- a) Deverão ser criadas 3 entradas de port forwarding no roteador, uma direcionando à porta correta de cada serviço na máquina interna.

- b) Deverão ser criadas 3 entradas de DMZ no roteador, uma direcionando à porta correta de cada serviço na máquina interna.

- c) Deverão ser criadas 2 entradas de port forwarding no roteador, uma direcionando à porta correta de cada serviço na máquina interna.

- d) Apenas uma entrada de port-forwarding deve ser criada, utilizando um intervalo de portas e redirecionando à máquina interna, já que ela é uma só.

- #172903

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 13 -

Através do Wireshark, você capturou uma parte do tráfego da rede para análise. Ao verificar o cabeçalho de uma transação DHCP, você obteve os seguintes dados:

De acordo com os campos informados acima, marque a opção CORRETA sobre a operação do DHCP:

- a) É um pedido de DHCP DISCOVERY enviado pela máquina cliente. Os campos mostram uma tentativa de identificação de um servidor DHCP na rede.

- b) É uma mensagem de DHCP NACK, na qual o cliente está negando o recebimento daquele endereço IP específico.

- c) É um pedido de DHCP REQUEST enviado do cliente para o servidor DHCP requisitando qual endereço IP pode ser utilizado.

- d) É um mensagem de DHCP OFFER sendo enviada do Servidor DHCP para a máquina, contendo o endereço IP que deverá ser utilizado.

- #172904

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 14 -

Uma nova estrutura de rede será implementada com o objetivo de interconectar três localidades, conforme imagem a seguir:

Utilizando o recurso VLSM com o objetivo de otimizar a distribuição de endereços IP, um administrador definiu 4 possibilidades para atender a quantidade de 60 hosts da rede local do Roteador "BH". Qual das alternativas de endereçamento a seguir atende a necessidade da respectiva localidade, com o menor desperdício de endereços possível?

- a) 10.0.0.128/25

- b) 10.0.0.128/26

- c) 10.0.0.128/27

- d) 10.0.0.128/28

- #172905

- Banca

- . Bancas Diversas

- Matéria

- Matérias Diversas

- Concurso

- CEMIG-TELECOM

- Tipo

- Múltipla escolha

- Comentários

- Seja o primeiro a comentar

(1,0) 15 -

Uma empresa possui uma sede e cinco filiais, conforme figura, que se interligam com a matriz através de um link dedicado WAN. Está sendo implantada uma estratégia de gerenciamento de atualizações usando o serviço WSUS do Windows Server. Foi requisitado que todas as filiais recebessem corretamente os patchs de atualização, entretanto, com o mínimo possível de uso do link de Internet.Este link de acesso à Internet está apenas na matriz, e é usado por todas as filiais para acesso à WEB. Já existe atualmente um servidor WSUS, mas apenas matriz. Dadas as necessidades da empresa, qual é a melhor solução para cumprir os requisitos necessários?

- a) Instalar um servidor WSUS em cada filial e configurar cada um desses servidores WSUS como um servidor autônomo (independente).

- b) Não há necessidade de existir um servidor WSUS em cada filial. Basta aplicar uma GPO para que o Windows Update das filiais busque automaticamente as atualizações da matriz.

- c) Instalar um servidor WSUS em cada filial e configurá-los para utilizar o servidor WSUS matriz como servidor upstream.

- d) Em cada filial instalar um servidor WSUS. Esses servidores devem replicar o seu conteúdo para o servidor WSUS da matriz.